各製品の資料を入手。

詳細はこちら →こんにちは!ウェブ担当の加藤です。マーケ関連のデータ分析や整備もやっています。

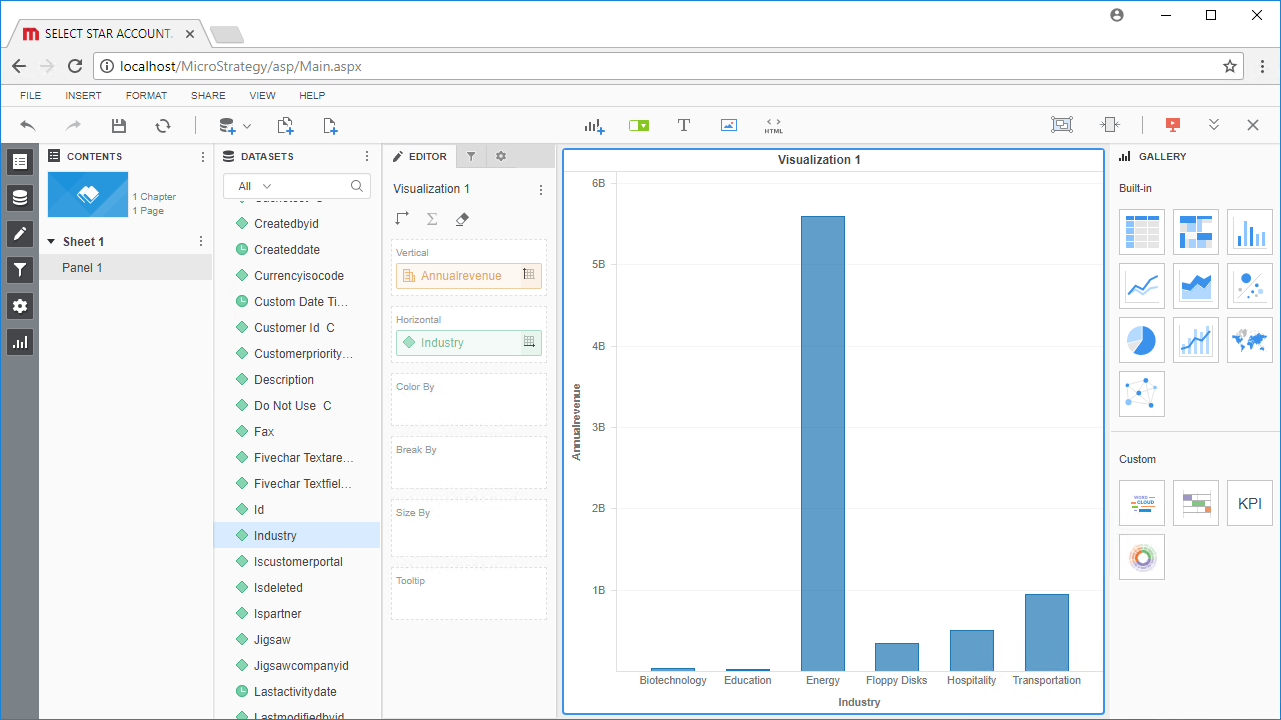

MicroStrategy は、データドリブンイノベーションを可能にする分析およびモバイルプラットフォームです。MicroStrategy とCData JDBC Driver for AmazonAthena を組み合わせると、MicroStrategy からデータベースと同じようにリアルタイムAmazon Athena のデータにアクセスできるようになり、レポート機能と分析機能が拡張されます。この記事では、MicroStrategy Web の外部データソースとしてAmazon Athena を追加し、Amazon Athena のデータの簡単なビジュアライゼーションを作成する方法について説明します。

CData JDBC ドライバーは、ドライバーに組み込まれている最適化されたデータ処理により、MicroStrategy でリアルタイムAmazon Athena のデータとやり取りするための比類のないパフォーマンスを提供します。MicroStrategy からAmazon Athena に複雑なSQL クエリを発行すると、ドライバーはフィルタや集計などのサポートされているSQL 操作をAmazon Athena に直接プッシュし、組み込まれたSQL エンジンを利用してサポートされていない操作(主にSQL 関数とJOIN 操作)をクライアント側で処理します。ビルトインの動的メタデータクエリを使用すると、ネイティブのMicroStrategy データタイプを使用してAmazon Athena のデータをビジュアライズおよび分析できます。

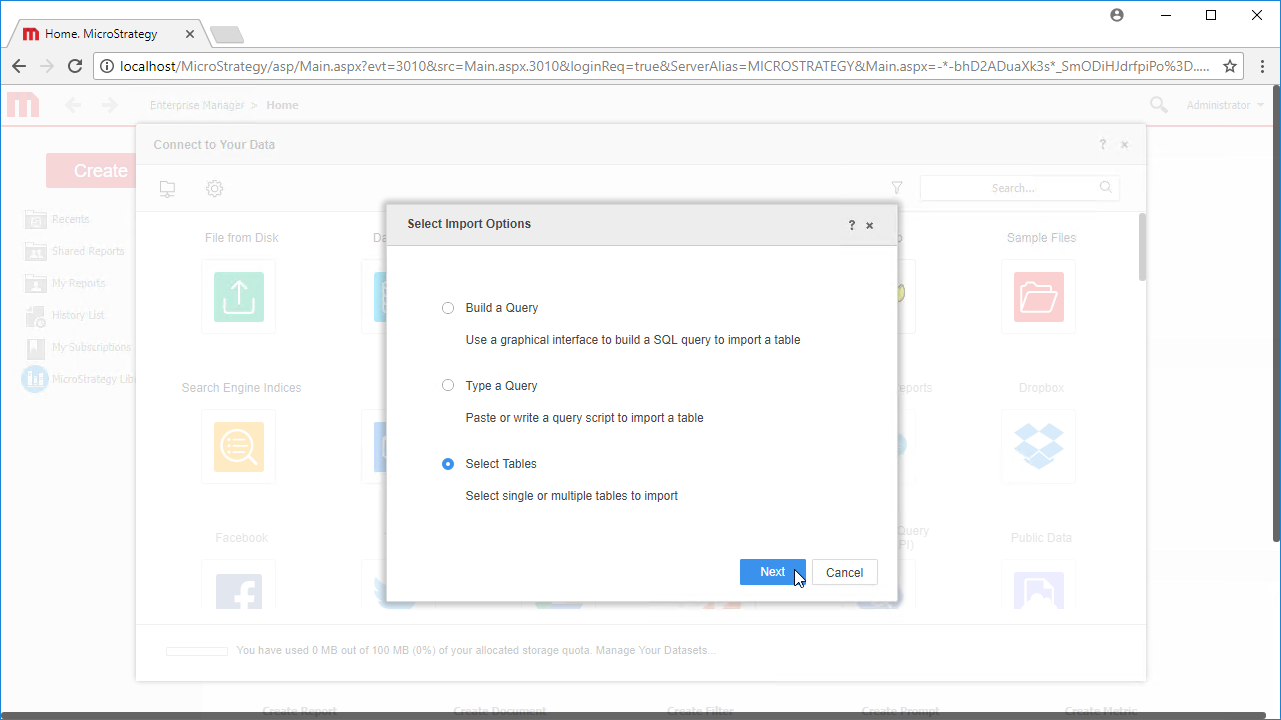

CData JDBC Driver for AmazonAthena を使用したデータソースを追加することにより、MicroStrategy Web のAmazon Athena に接続できます。*始める前に、MicroStrategy Web のインスタンスが接続されているMicroStrategy Intelligence Server をホストするマシンにJDBC Driver for AmazonAthena をインストールする必要があります。データソースを作成したら、MicroStrategy Web でAmazon Athena のデータの動的なビジュアライゼーションを構築できます。

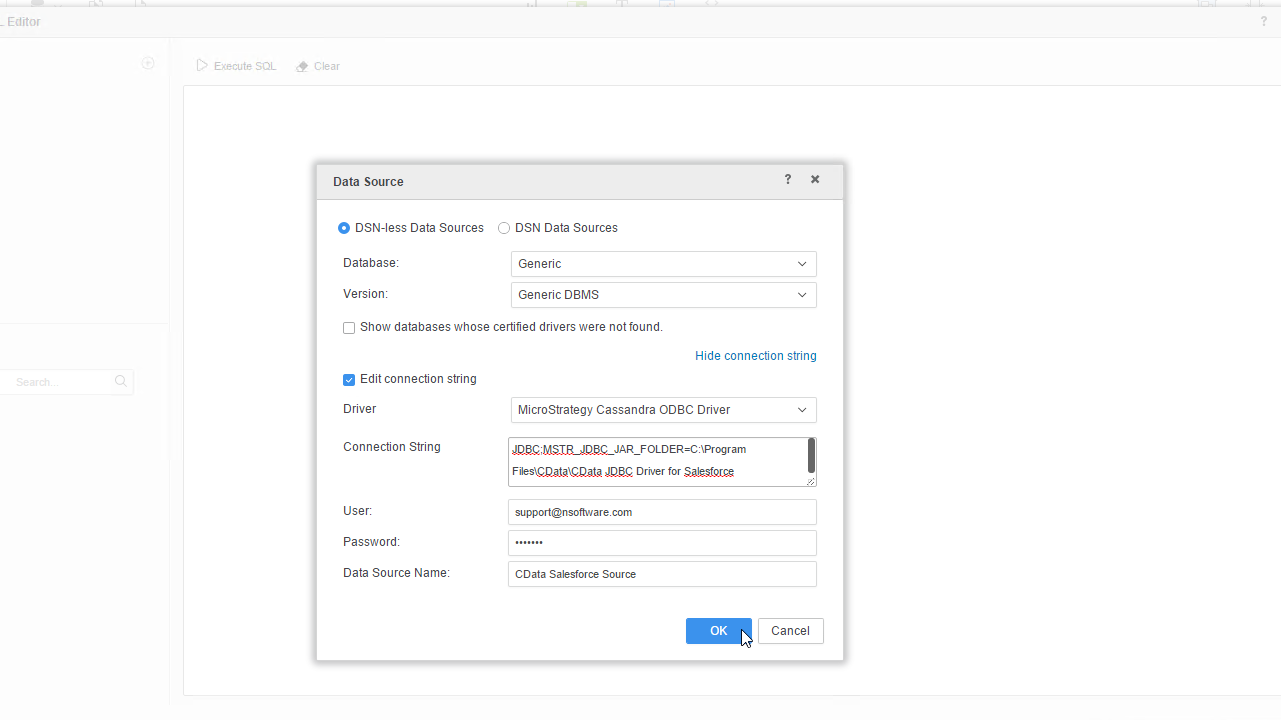

JDBC;MSTR_JDBC_JAR_FOLDER=PATH\TO\JAR\;DRIVER=cdata.jdbc.amazonathena.AmazonAthenaDriver;URL={jdbc:amazonathena:AccessKey='a123';SecretKey='s123';Region='IRELAND';Database='sampledb';S3StagingDirectory='s3://bucket/staging/';};

Amazon Athena リクエストの認証には、アカウントの管理のクレデンシャルか、IAM ユーザーのカスタムPermission を設定します。 AccessKey にAccess Key Id、SecretKey にはSecret Access Key を設定します。

AWS アカウントアドミニストレータとしてアクセスできる場合でも、AWS サービスへの接続にはIAM ユーザークレデンシャルを使用することが推奨されます。

IAM ユーザーのクレデンシャル取得は以下のとおり:

AWS ルートアカウントのクレデンシャル取得は以下のとおり:

EC2 インスタンスからCData 製品を使用していて、そのインスタンスにIAM ロールが割り当てられている場合は、認証にIAM ロールを使用できます。 これを行うには、UseEC2Roles をtrue に設定しAccessKey とSecretKey を空のままにします。 CData 製品は自動的にIAM ロールの認証情報を取得し、それらを使って認証します。

多くの場合、認証にはAWS ルートユーザーのダイレクトなセキュリティ認証情報ではなく、IAM ロールを使用することをお勧めします。 代わりにRoleARN を指定してAWS ロールを使用できます。これにより、CData 製品は指定されたロールの資格情報を取得しようと試みます。 (すでにEC2 インスタンスなどで接続されているのではなく)AWS に接続している場合は、役割を担うIAM ユーザーのAccessKeyと SecretKey を追加で指定する必要があります。AWS ルートユーザーのAccessKey およびSecretKey を指定する場合、 ロールは使用できません。

多要素認証を必要とするユーザーおよびロールには、MFASerialNumber およびMFAToken 接続プロパティを指定してください。 これにより、CData 製品は一時的な認証資格情報を取得するために、リクエストでMFA 認証情報を送信します。一時的な認証情報の有効期間 (デフォルトは3600秒)は、TemporaryTokenDuration プロパティを介して制御できます。

AccessKey とSecretKey プロパティに加え、Database、S3StagingDirectory、Region を設定します。Region をAmazon Athena データがホストされているリージョンに設定します。S3StagingDirectory をクエリの結果を格納したいS3内のフォルダに設定します。

接続にDatabase が設定されていない場合は、CData 製品はAmazon Athena に設定されているデフォルトデータベースに接続します。

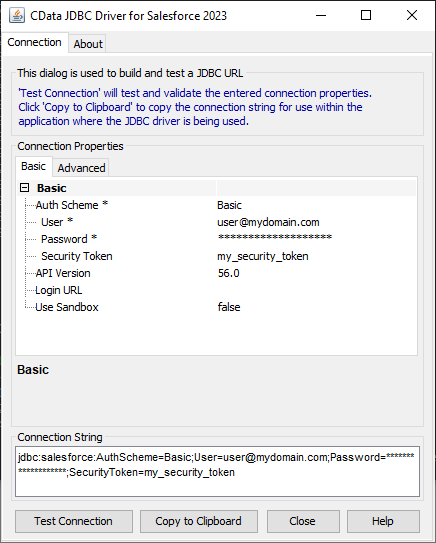

JDBC URL の構築については、Amazon Athena JDBC Driver に組み込まれている接続文字列デザイナーを使用してください。JAR ファイルをダブルクリックするか、コマンドラインからjar ファイルを実行します。

java -jar cdata.jdbc.amazonathena.jar

接続プロパティを入力し、接続文字列をクリップボードにコピーします。

JDBC URL を構成する際に、Max Rows 接続プロパティも設定できます。これにより返される行数が制限されるため、レポートやビジュアライゼーションをデザインするときのパフォーマンスを向上させることができます。

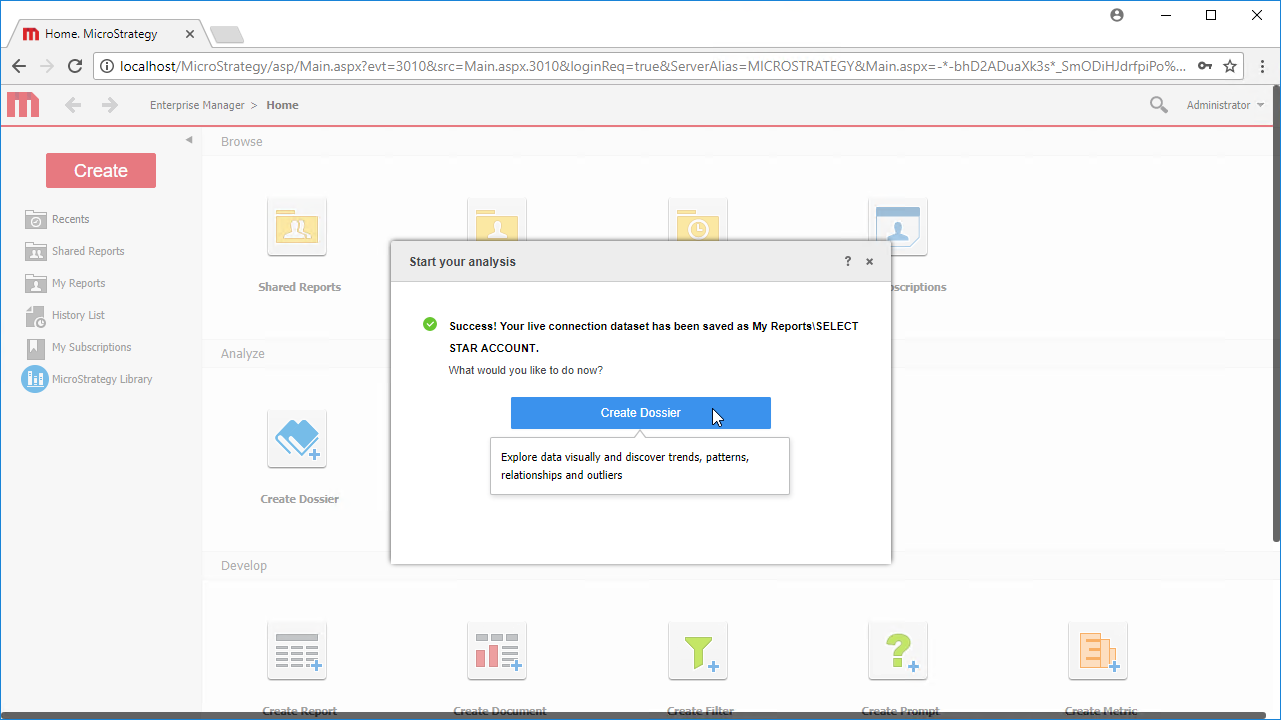

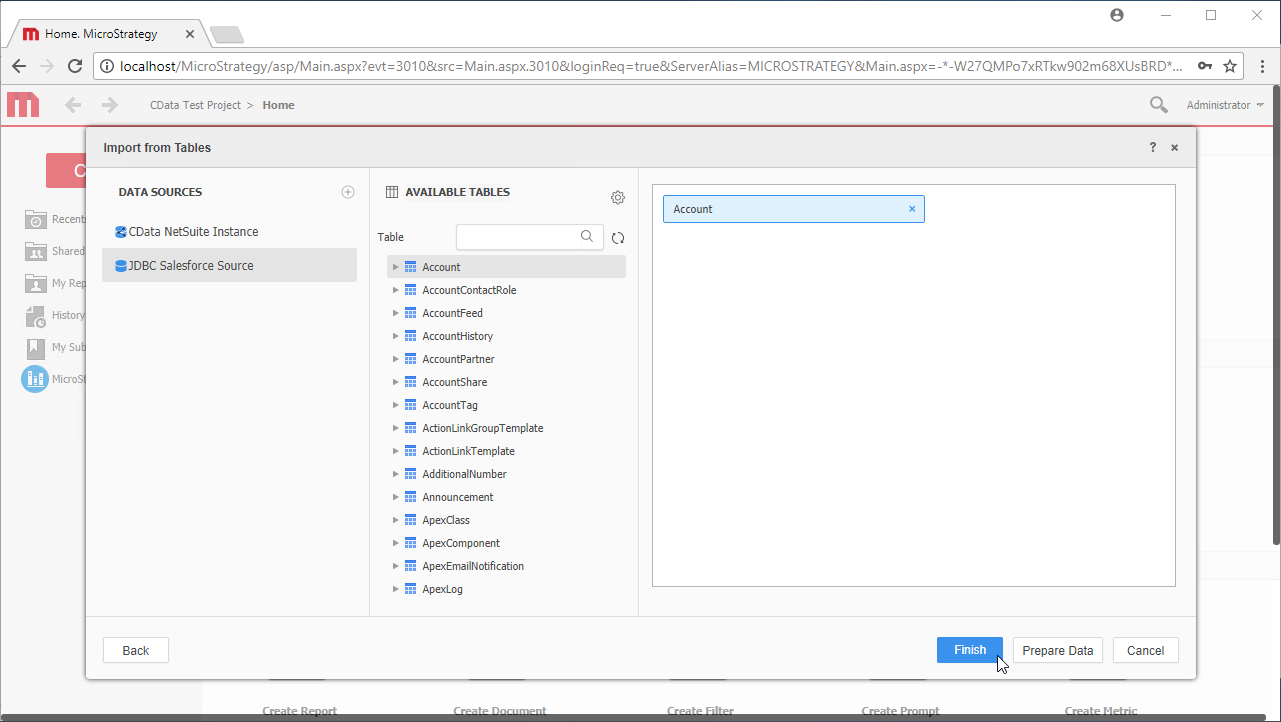

CData JDBC Driver for AmazonAthena をMicroStrategy Web で使用することで、Amazon Athena のデータで強固なビジュアライゼーションとレポートを簡単に作成することができます。その他の例については、MicroStrategy でAmazon Athena に接続やMicroStrategy Desktop でAmazon Athena に接続をお読みください。

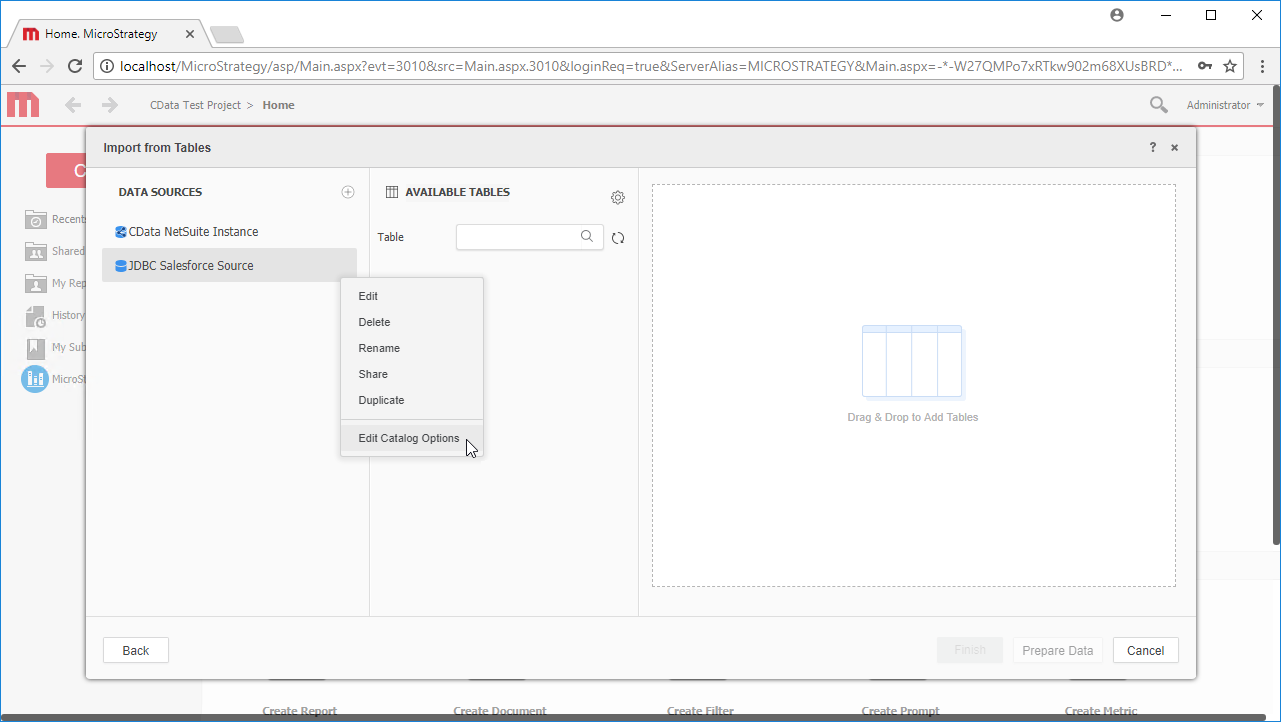

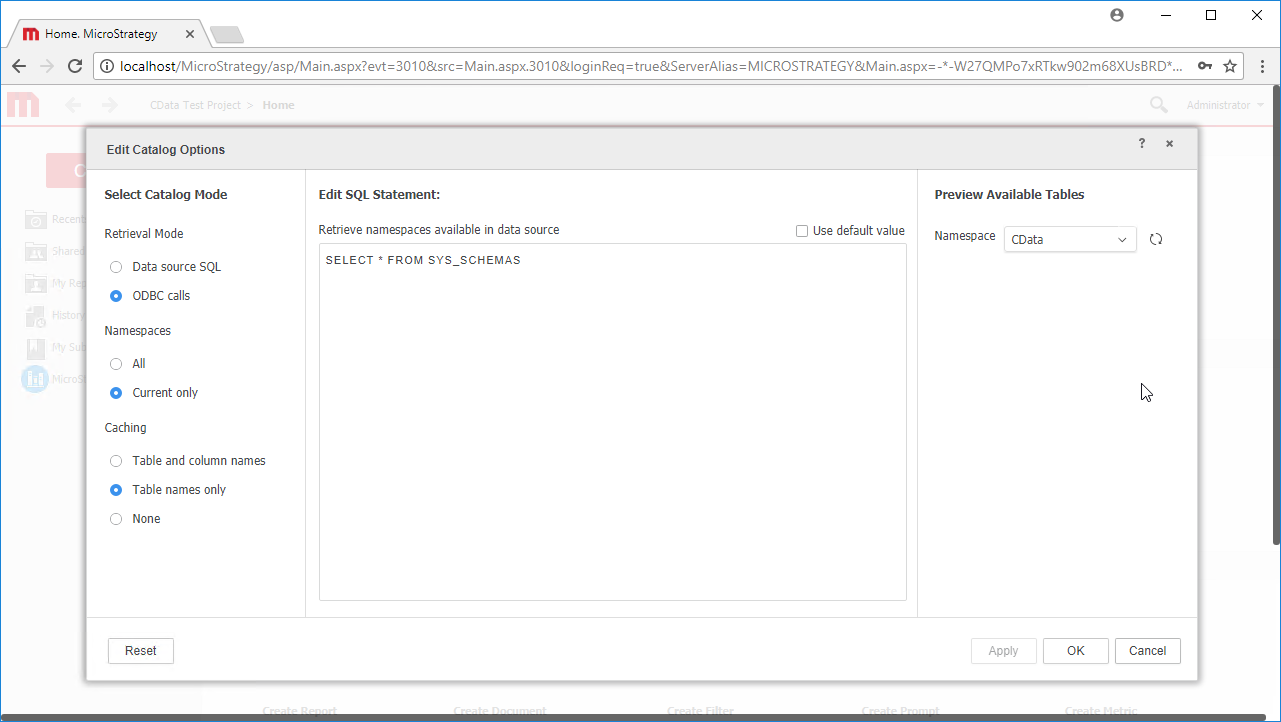

Note:JDBC Driver を使用して接続するには、3- または 4-Tier Architecture が必要です。

Note:ライブ接続を作成するので、テーブル全体をインポートしてMicroStrategy 製品に固有のフィルタリングおよび集計機能を利用してデータセットをカスタマイズできます。

Note:ライブ接続を作成するので、テーブル全体をインポートしてMicroStrategy 製品に固有のフィルタリングおよび集計機能を利用してデータセットをカスタマイズできます。