各製品の資料を入手。

詳細はこちら →

CData

こんにちは!ウェブ担当の加藤です。マーケ関連のデータ分析や整備もやっています。

CData JDBC Driver for AlloyDB は、AlloyDB へのリアルタイムアクセスをJava ベースのレポートサーバーに統合できる標準のデータベースドライバーです。この記事では、ドライバーをOracle Business Intelligence Enterprise Edition (OBIEE) にデプロイし、変更を反映するAlloyDB に関する方法を示します。

以下のステップに従って、WebLogic のクラスパスにJDBC ドライバーを追加します。

WebLogic 12.2.1 の場合、ドライバーJAR と.lic ファイルをORACLE_HOME\user_projects\domains\MY_DOMAIN\lib のようにDOMAIN_HOME\lib に配置します。これらのファイルは、起動時にサーバーのクラスパスに追加されます。

ドライバーをクラスパスに手動で追加することもできます。これは、以前のバージョンで必要です。setDomainEnv.cmd (Windows) または setDomainEnv.sh (Unix) のPRE_CLASSPATH の前に以下を追加します。このスクリプトは、そのドメインのフォルダーのbin サブフォルダーにあります。例:ORACLE_HOME\user_projects\domains\MY_DOMAIN\bin.

set PRE_CLASSPATH=your-installation-directory\lib\cdata.jdbc.alloydb.jar;%PRE_CLASSPATH%

DOMAIN_HOME\bitools\bin でstop コマンドとstart コマンドを実行するなど、すべてのサーバーを再起動します。

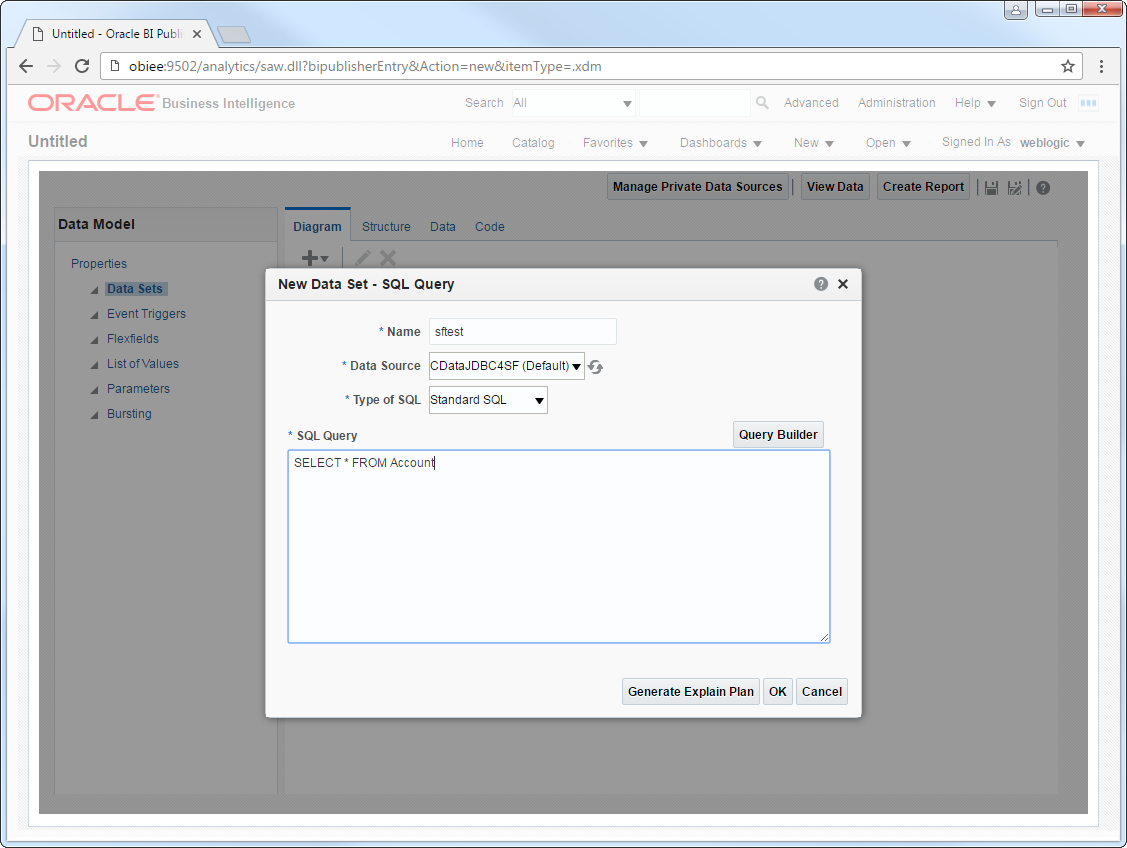

JDBC ドライバーをデプロイした後、BI Publisher からJDBC データソースを作成できます。

AlloyDB に接続するには、次の接続プロパティが必要です。

標準認証で接続する場合は、これ以上のアクションは必要ありません。

CData 製品がサポートしている他の認証方法では、AlloyDB サーバー上のpg_hba.conf ファイルで有効化する必要があります。

AlloyDB サーバーでの認証の設定については、こちらを参照してください。

MD5

pg_hba.conf ファイルのauth-method をmd5 に設定すると、MD5 パスワード検証を使用して認証できます。

SASL

CData 製品は、SASL(特にSCRAM-SHA-256)でパスワードを検証することで認証できます。

この認証方法を使用するには、pg_hba.conf ファイルのauth-method をscram-sha-256 に設定します。

Kerberos 認証は、CData 製品が接続を試行している際にAlloyDB サーバーで開始されます。この認証方法を有効化するには、AlloyDB サーバーでKerberos を設定します。AlloyDB サーバーでのKerberos 認証の設定を完了したら、CData 製品からKerberos 認証を行う方法については、ヘルプドキュメントの「Kerberos の使用」セクションを参照してください。

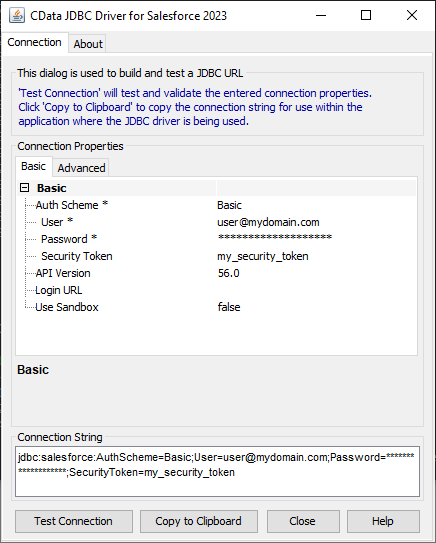

JDBC URL の構成については、AlloyDB JDBC Driver に組み込まれている接続文字列デザイナを使用してください。JAR ファイルのダブルクリック、またはコマンドラインからJAR ファイルを実行します。

java -jar cdata.jdbc.alloydb.jar

接続プロパティを入力し、接続文字列をクリップボードにコピーします。

JDBC URL を構成する際に、Max Rows プロパティを定めることも可能です。これによって戻される行数を制限するため、可視化・レポートのデザイン設計時のパフォーマンスを向上させるのに役立ちます。

以下は一般的なJDBC URL です。

jdbc:alloydb:User=alloydb;Password=admin;Database=alloydb;Server=127.0.0.1;Port=5432

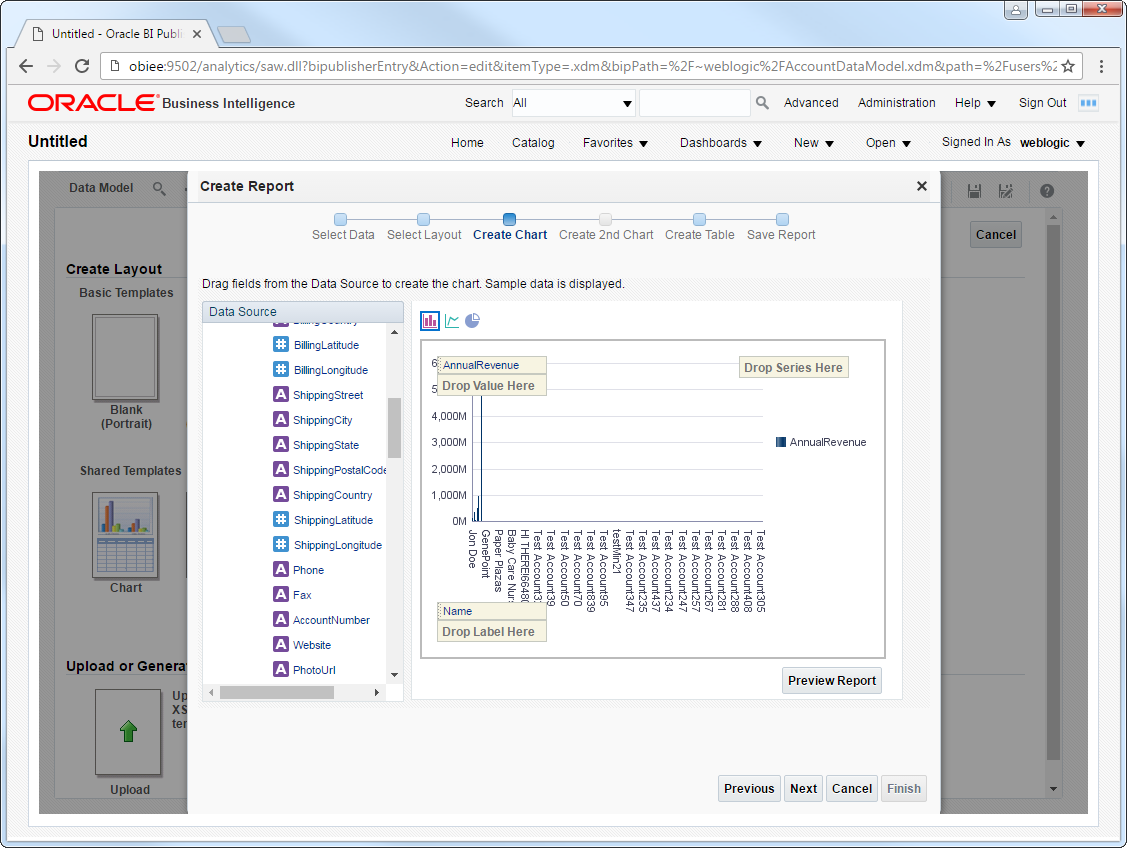

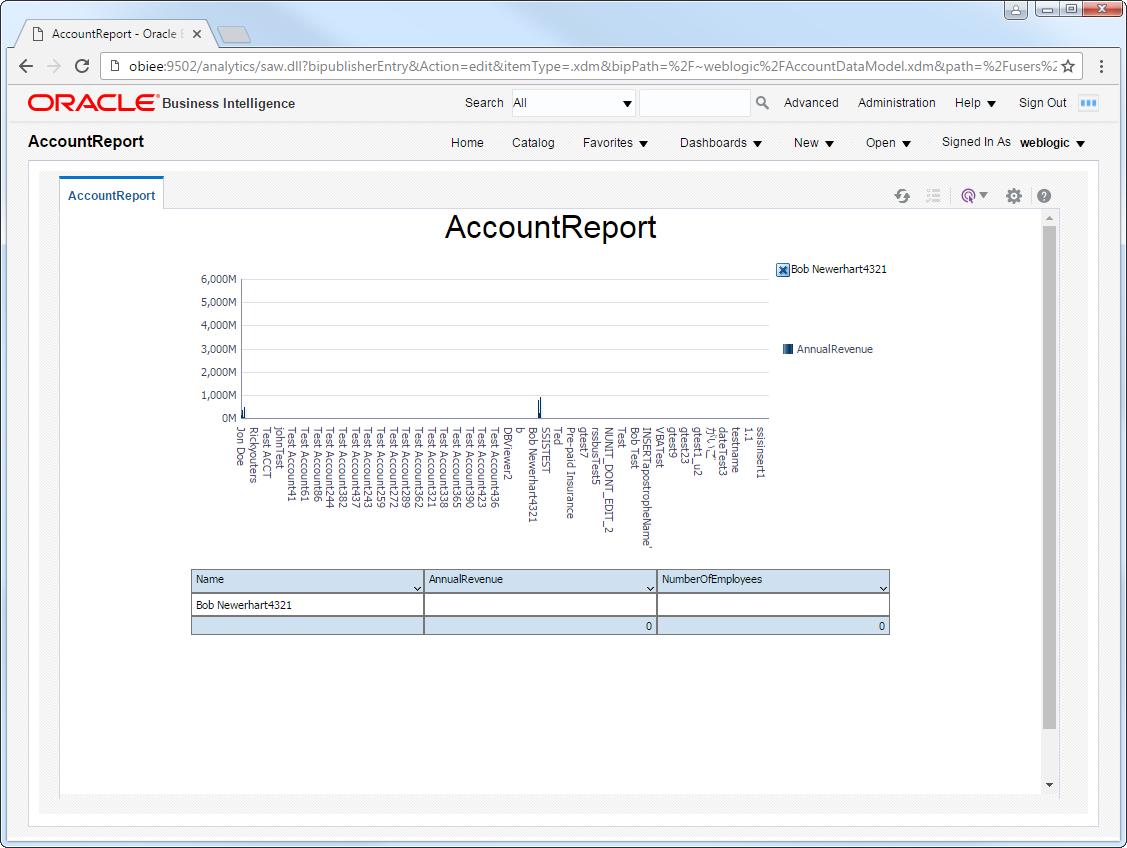

リアルタイムのAlloyDB に基づいてレポートと分析を作成できるようになります。以下のステップに従って、標準のレポートウィザードを使用してAlloyDB への変更を反映するインタラクティブなレポートを作成します。

SELECT ShipName, ShipCity FROM Orders WHERE ShipCountry = 'USA'