各製品の資料を入手。

詳細はこちら →

CData

こんにちは!テクニカルディレクターの桑島です。

Denodo Platform は、エンタープライズデータベースのデータを一元管理するデータ仮想化製品です。CData JDBC Driver for AlloyDB と組み合わせると、Denodo ユーザーはリアルタイムAlloyDB のデータと他のエンタープライズデータソースを連携できるようになります。この記事では、Denodo Virtual DataPort Administrator でAlloyDB の仮想データソースを作成する手順を紹介します。

最適化されたデータ処理が組み込まれたCData JDBC Driver は、リアルタイムAlloyDB のデータを扱う上で比類のないパフォーマンスを提供します。AlloyDB にSQL クエリを発行すると、ドライバーはフィルタや集計などのサポートされているSQL 操作をAlloyDB に直接渡し、サポートされていない操作(主にSQL 関数とJOIN 操作)は組み込みSQL エンジンを利用してクライアント側で処理します。組み込みの動的メタデータクエリを使用すると、ネイティブデータ型を使ってAlloyDB のデータを操作および分析できます。

Denodo からリアルタイムAlloyDB のデータに接続するには、JDBC Driver のJAR ファイルをDenodo の外部ライブラリディレクトリにコピーし、Virtual DataPort Administration Tool から新しいJDBC データソースを作成する必要があります。

Database URI:必要な接続プロパティを使用してJDBC のURL に設定。例えば次のようになります。

jdbc:alloydb:User=alloydb;Password=admin;Database=alloydb;Server=127.0.0.1;Port=5432

Database URI の作成については以下を参照してください。

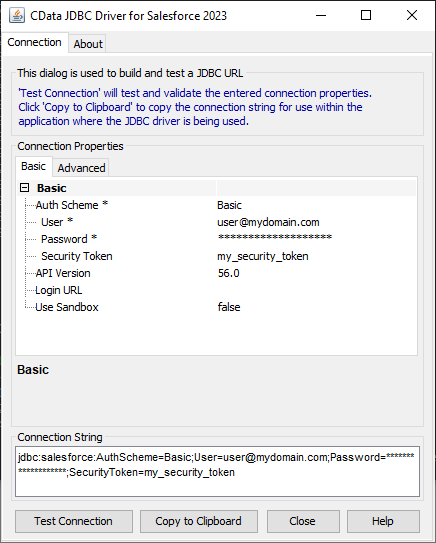

JDBC URL の作成の補助として、AlloyDB JDBC Driver に組み込まれている接続文字列デザイナーが使用できます。JAR ファイルをダブルクリックするか、コマンドラインからjar ファイルを実行します。

java -jar cdata.jdbc.alloydb.jar

接続プロパティを入力し、接続文字列をクリップボードにコピーします。

AlloyDB に接続するには、次の接続プロパティが必要です。

標準認証で接続する場合は、これ以上のアクションは必要ありません。

CData 製品がサポートしている他の認証方法では、AlloyDB サーバー上のpg_hba.conf ファイルで有効化する必要があります。

AlloyDB サーバーでの認証の設定については、こちらを参照してください。

MD5

pg_hba.conf ファイルのauth-method をmd5 に設定すると、MD5 パスワード検証を使用して認証できます。

SASL

CData 製品は、SASL(特にSCRAM-SHA-256)でパスワードを検証することで認証できます。

この認証方法を使用するには、pg_hba.conf ファイルのauth-method をscram-sha-256 に設定します。

Kerberos 認証は、CData 製品が接続を試行している際にAlloyDB サーバーで開始されます。この認証方法を有効化するには、AlloyDB

サーバーでKerberos を設定します。AlloyDB サーバーでのKerberos 認証の設定を完了したら、CData 製品からKerberos

認証を行う方法については、ヘルプドキュメントの「Kerberos

の使用」セクションを参照してください。

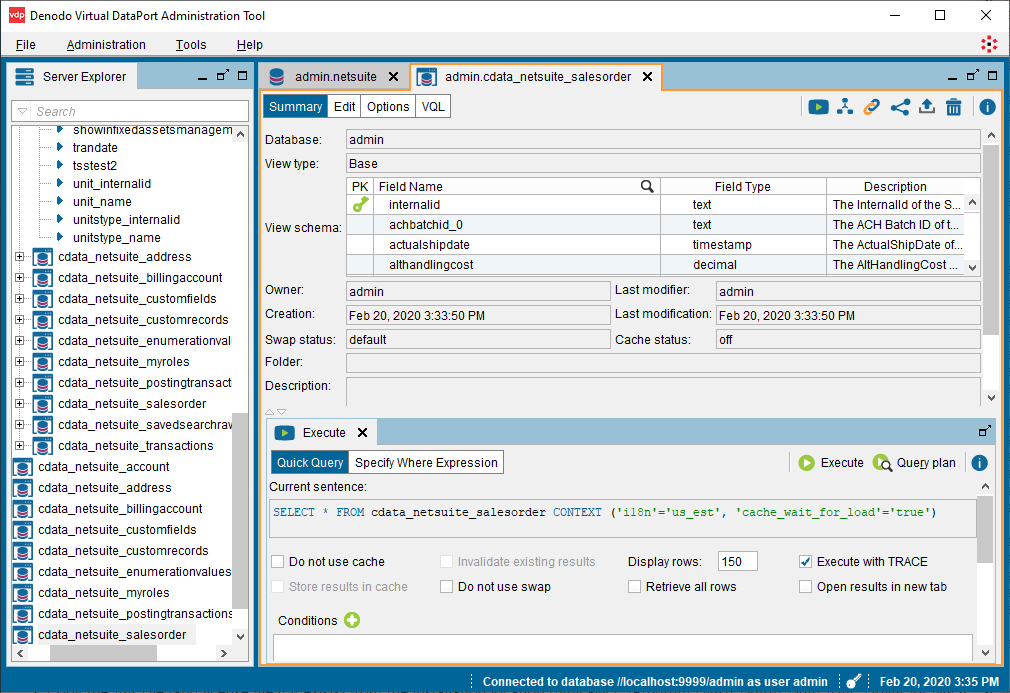

データソースを作成したら、Denodo Platform で使用するAlloyDB のデータの基本ビューを作成できます。

SELECT * FROM cdata_alloydb_orders CONTEXT ('i18n'='us_est', 'cache_wait_for_load'='true')

基本ビューを作成すると、Denodo Platform の他のデータソースと同様にリアルタイムAlloyDB のデータを操作できるようになります。例えば、Denodo Data Catalog でAlloyDB にクエリを実行できます。

CData JDBC Driver for AlloyDB の30日の無償評価版をダウンロードして、Denodo Platform でリアルタイムAlloyDB のデータの操作をはじめましょう!ご不明な点があれば、サポートチームにお問い合わせください。